Blog

Un ciberataque puede afectar a su empresa de muchas maneras, dependiendo de su naturaleza,

alcance y gravedad. Según el Internet Crime Complaint Center (IC3) del FBI, la ciberdelincuencia supuso

3500 millones de USD de pérdidas solo en 2019, con el fraude del correo electrónico empresarial

(BEC) como el causante de la mayor cantidad de daños, sin incluir las pérdidas no notificadas, que son

significativas.

Las amenazas de suplantación de identidad y de correo electrónico a las que se enfrentan las organizaciones hoy en día varían mucho en cuanto a la complejidad, el volumen y el impacto que ejercen sobre las empresas y sus empleados. Hay varias categorías diferentes de amenazas de correo electrónico, veámos:

1. Correo no deseado: se trata de un gran volumen de mensajes

no solicitados, generalmente, de carácter comercial, que se

envían sin tener en cuenta la identidad del destinatario.

2. Malware: este es un software diseñado específicamente para ocasionar daños a los activos técnicos, interrumpir las operaciones, extraer datos u obtener acceso a un sistema remoto. El malware se suele distribuir mediante archivos adjuntos de correo electrónico o URL que llevan a contenido malicioso.

3. Extracción de datos: estos tipos de ataques ocurren cuando

los datos se copian o recuperan de un sistema remoto sin

el consentimiento del propietario. Puede suceder de forma

maliciosa o accidental.

4. Suplantación de identidad: estos correos electrónicos

tratan de engañar a un usuario final para que crea que

el mensaje procede de una persona u organización de

confianza y, de esta manera, realice acciones como revelar

credenciales, transferir dinero o iniciar sesión en una cuenta

legítima en nombre de un atacante.

5. Falsificación: esta categoría incluye cualquier ataque

en el que el autor malicioso finja ser una persona,

organización o servicio. Es un amplio superconjunto

de ataques que normalmente van de la mano de la

suplantación de identidad.

A continuación, profundizaremos en los conceptos de cada amenaza, mostraremos algunos ejemplos y expondremos el impacto que cada uno genera.

El correo no deseado: también conocido como correo basura, son mensajes de correo electrónico masivos no solicitados. Los remitentes de correo no deseado suelen enviar un correo electrónico a millones de direcciones, con la expectativa de que solo unos pocos responderán al mensaje. Estos remitentes recopilan direcciones de correo electrónico de una variedad de fuentes, incluido el uso de software para recogerlas de las libretas de direcciones. Las direcciones de correo electrónico recopiladas también se venden a menudo a otros remitentes de correo no deseado

El impacto del correo no deseado

El correo no deseado le cuesta a las empresas unos 20 000 millones de USD de pérdidas al año. Reduce la productividad al inundar las bandejas de entrada de correo basura y afecta al tráfico del servidor a la hora de procesar los mensajes. El correo no deseado se puede utilizar para distribuir malware y ataques de suplantación de identidad a gran escala.

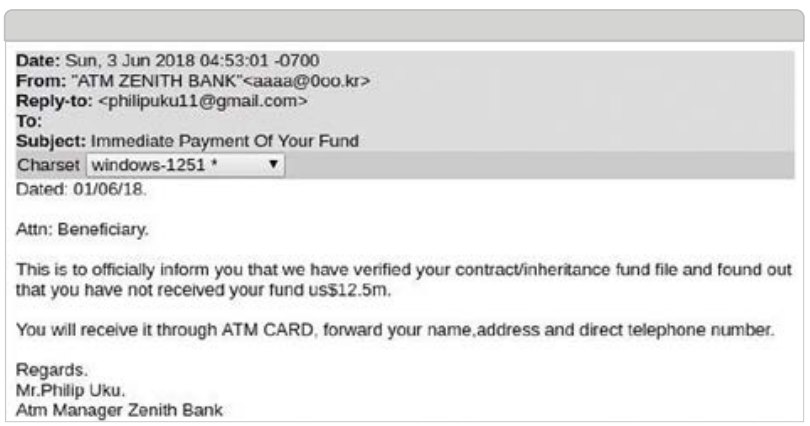

Ejemplo Correo no deseado.

Ejemplo Correo no deseado.

Malware

Los ciberdelincuentes usan el correo electrónico para entregar documentos que contienen software malicioso, también conocido como malware. Normalmente, el malware se encuentra oculto directamente en el propio documento o una secuencia de comandos incrustada lo descarga de un sitio web externo.

Entre los tipos comunes de malware se encuentran los virus, los troyanos, el spyware, los gusanos y el ransomware.

Impacto del malware

El 94 % del malware se distribuye por correo electrónico. Con el ransomware, una de las formas más comunes de malware, los ciberdelincuentes infectan la red y bloquean el correo electrónico, los datos y otros archivos esenciales hasta que se paga un rescate. Estos ataques cambiantes y sofisticados son perjudiciales y costosos. Pueden paralizar las operaciones diarias, provocar un caos y ocasionar pérdidas financieras derivadas del tiempo de inactividad, los pagos de rescate, los costes de recuperación y otros gastos imprevistos y no presupuestados.

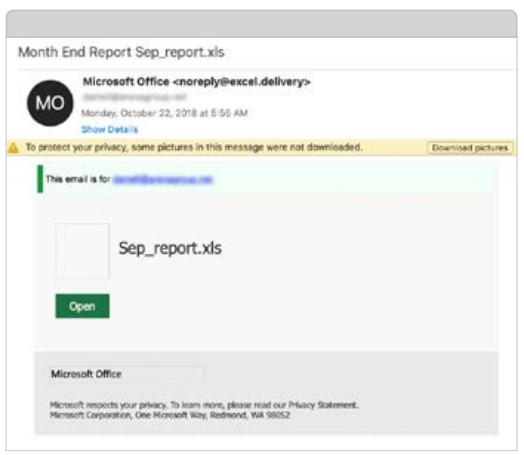

Ejemplo malware. Se muestra un correo electrónico con botón de descarga.

Ejemplo malware. Se muestra un correo electrónico con botón de descarga.

La extracción de datos

Es la transferencia de datos no autorizada de un equipo a otro dispositivo. Se puede realizar de forma manual mediante el acceso físico a un equipo y como un proceso automatizado utilizando programación maliciosa en Internet o en una red. Los ataques normalmente están dirigidos, con el objetivo de obtener acceso a una red o equipo para buscar o copiar datos específicos. Además de los ataques maliciosos, los datos se pierden a menudo de forma accidental debido a errores humanos.

Impacto de la extracción de datos

Según un informe anual de IBM, el coste medio total de una filtración de datos fue de 3,92 millones de USD en 2019. Para algunos sectores, como el sanitario, esta cifra puede casi duplicarse. Las filtraciones de datos en Estados Unidos resultaron ser lo más caro, con un coste medio de 8,19 millones de USD. La envergadura media de una filtración de datos fue de 25 575 registros.

La pérdida de datos puede producir pérdidas financieras y afectara largo plazo a la reputación de una organización.

Suplantación de URL

En los ataques de suplantación de identidad, los ciberdelincuentes tratan de obtener información confidencial, como nombres de usuario, contraseñas o detalles bancarios, para utilizarla con fines malintencionados. Con la suplantación de URL, usan el correo electrónico para hacer que sus víctimas introduzcan información confidencial en un sitio web falso que tiene el aspecto de uno legítimo.

Este tipo de suplantación también se conoce como sitios web falsos y de suplantación.

Impacto de la suplantación de URL

Cerca del 32 % de las infracciones implican la suplantación de identidad y muchos ataques de este tipo incluyen enlace maliciosos a sitios web falsos. El uso de URL en correos electrónicos de suplantación de identidad es un método popular y eficaz. Desafortunadamente, alrededor del 4 % de los destinatarios de cualquier campaña de suplantación de identidad hacen clic en dichos enlaces, mientras que los piratas informáticos solo necesitan una persona para poder entrar.

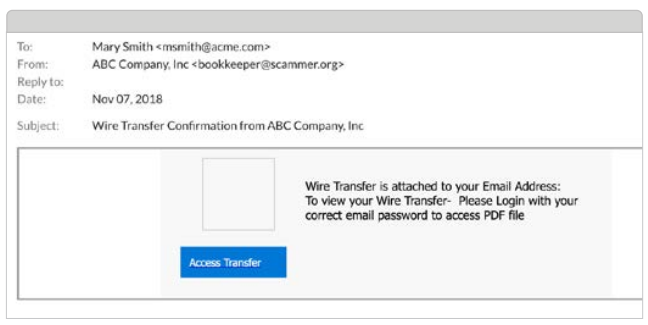

Ejemplo suplantación URL. Se muestra la notificación que se ha hecho una “transferencia bancaria” y que si quiere ver los detalles, debe abrir el archivo con la contraseña de su cuenta de email.

Ejemplo suplantación URL. Se muestra la notificación que se ha hecho una “transferencia bancaria” y que si quiere ver los detalles, debe abrir el archivo con la contraseña de su cuenta de email.

Hay un total de 13 tipos de amenazas de correo electrónico en estas categorías. Algunos de estos ataques se utilizan conjuntamente con otros; los piratas informáticos a menudo combinan varias técnicas. Por ejemplo, muchos mensajes de correo no deseado incluyen URL de suplantación y no es raro ver que una cuenta comprometida se utilice en fraudes electrónicos internos o laterales. Comprender la naturaleza y las características de estos ataques ayuda a crear la mejor protección para su empresa, datos y empleados.

Fuente: Barracuda.

En Media Commerce ofrecemos soluciones que acompañan el crecimiento de su empresa.

Con nuestra Solución de seguridad para correo electrónico tendrá:

Protección en la nube de la información confidencial, de amenazas provenientes de spam, además de cifrado, seguridad predictiva, medidas contra el ransomware y los ataques de phishing.

Y si quiere conocer aún más acerca de nuestro servicio de seguridad para correo electrónico de clic en “Mas Información”

Esto te puede interesar

| L | M | X | J | V | S | D |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 | |||